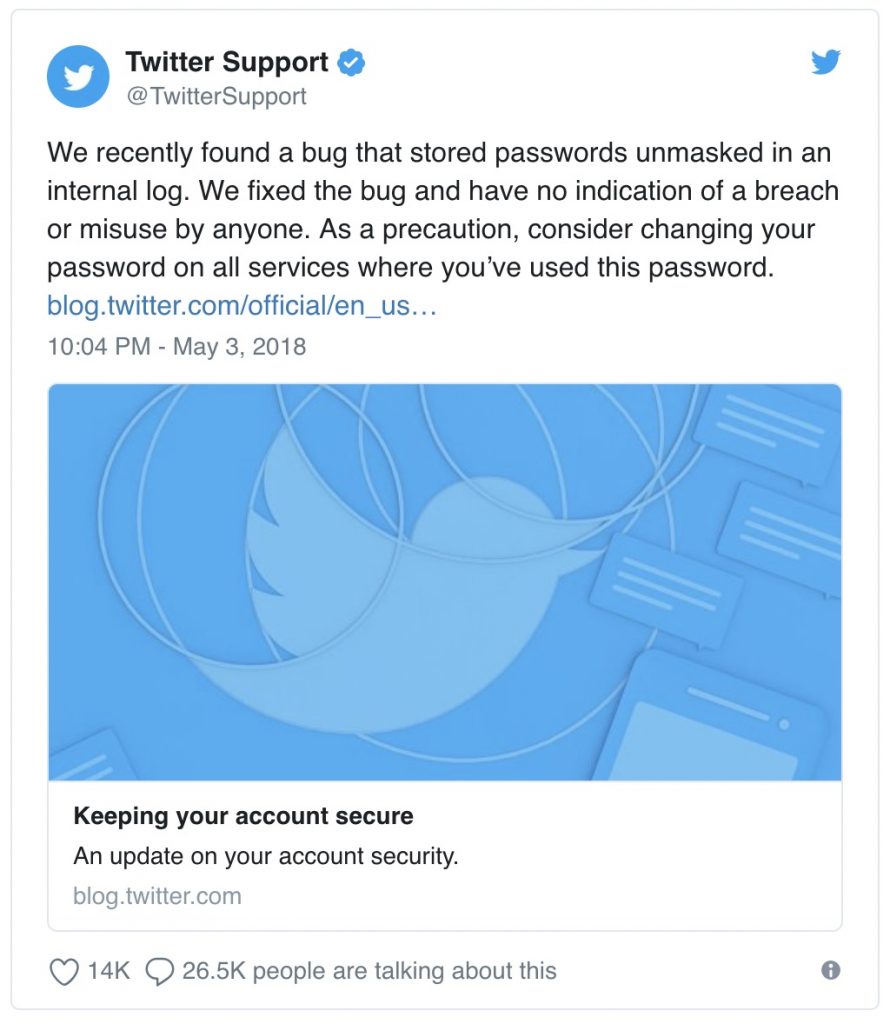

Twitter se destapó ayer, en pleno World Password Day, con un tweet, un mensaje de correo electrónico y una entrada en el blog corporativo de su CTO, Parag Agrawal, para recomendar a sus 330 millones de usuarios que cambiasen la contraseña que utilizan en el servicio, contraseña que, además, preferentemente, deberían abstenerse de utilizar en ningún otro sitio. La razón es un bug – un error de programación bastante impresentable, todo hay que decirlo – que, en el proceso de gestión de las contraseñas de los usuarios, que debe llevarse a cabo en todo momento con ellas completamente cifradas y no deberían poder ser vistas por nadie en la compañía, generaba inadvertidamente un listado con una copia de las contraseñas sin cifrar de cada usuario en un fichero de texto plano.

Twitter se destapó ayer, en pleno World Password Day, con un tweet, un mensaje de correo electrónico y una entrada en el blog corporativo de su CTO, Parag Agrawal, para recomendar a sus 330 millones de usuarios que cambiasen la contraseña que utilizan en el servicio, contraseña que, además, preferentemente, deberían abstenerse de utilizar en ningún otro sitio. La razón es un bug – un error de programación bastante impresentable, todo hay que decirlo – que, en el proceso de gestión de las contraseñas de los usuarios, que debe llevarse a cabo en todo momento con ellas completamente cifradas y no deberían poder ser vistas por nadie en la compañía, generaba inadvertidamente un listado con una copia de las contraseñas sin cifrar de cada usuario en un fichero de texto plano.

Según la compañía, nada indica que ese fichero haya podido ser accedido o copiado por nadie, pero dado que su mera existencia supone una violación flagrante de las prácticas de seguridad y podrían hipotéticamente haber sido vistas por alguien, la recomendación es cambiar la contraseña afectada y no utilizarla en ningún otro sitio.

Los comentarios al error de Twitter permiten hacerse una idea del desastroso estado de la seguridad para la mayoría de los usuarios: lo primero que hay que explicar, por supuesto, es la práctica habitual de la industria, sin entrar ya en el tan manido tema de cómo debería ser una contraseña segura porque, en realidad, hoy en día, la única contraseña segura es la que no sabes ni has sabido nunca ni tú mismo. En efecto, una contraseña de un usuario en un servicio determinado no debe ser vista nunca por absolutamente nadie en la compañía que proporciona ese servicio. Funciones de hashing como la utilizada en Twitter, bcrypt, se utilizan precisamente para que esto sea así en todo momento: un fichero con nombres de usuario y sus contraseñas en texto legible no debería existir nunca ni estar al alcance de absolutamente nadie en ningún momento.

Pero más allá de esta precaución, que ni el que opera el servicio tenga acceso a tu contraseña, deberías, en realidad, ir un paso más allá. Deberías olvidar todas tus contraseñas. Jamás hagas caso de consejos ignorantes e irresponsables como el que dio Nutella que afirman que deberías utilizar como contraseña «una palabra que ya esté en tu corazón». No, en absoluto: lo que debes hacer es precisamente lo contrario, utilizar una palabra que no sea tal, que no sea memorizable ni por un espía especialmente entrenado para ello, que no exista, y que no conozcas. Olvídate de todo lo que sabías sobre supuestos protocolos de creación de contraseñas, y cámbialas todas, una por una, por las que te proponga un buen gestor de contraseñas. Yo sigo utilizando LastPass con un muy razonable nivel de satisfacción, pero hay otros, como 1Password, NoMorePass y otros, y su uso no puede ser más sencillo. Hace falta algo de disciplina, por supuesto, pero tiene todo el sentido del mundo: a mí no me podrían sacar una contraseña ni torturándome con cigarrillos encendidos… sencillamente, porque ni las sé, ni las quiero saber. Todas mis contraseñas son secuencias ininteligibles de muchos caracteres que mezclan letras en mayúsculas y minúsculas, números y signos, y que no podría ni en el mejor de mis sueños aspirar a memorizar. Y no solo porque no sea seguro hacerlo, sino porque, además, tengo muchas cosas mejores en las que emplear mi memoria. Sí, LastPass ha sido hackeado en varias ocasiones porque, lógicamente, es un gran objetivo para cualquiera que quiera presumir de haber hackeado algo, pero no pasa nada: quien accede a un sistema así se lleva supuestamente un listado de contraseñas de todos tus sitios… pero, como debe ser, están perfectamente cifradas, de manera que, cuando ocurre, no tienes ni que cambiarlas. Y todavía si hubiese algún problema, tiene 2FA, autenticación mediante doble factor, algo que también deberías estar utilizando en aquellos servicios que sean verdaderamente importantes.

El caso de la última alarma de Twitter tienes que verlo tan solo como un amable recordatorio de lo que tendrías que estar haciendo y posiblemente no hagas en términos de seguridad con tus contraseñas. No es paranoia: es pura y simplemente sentido común. Si eres aún de los que sigue utilizando esas contraseñas mnemotécnicas, esas reglas peregrinas de sustitución o esas palabras «que están en tu corazón»… vete pensando en dejar de hacerlo, porque eres una receta para el desastre. Si en tu compañía tienes usuarios así, haz algo al respecto, porque pasa exactamente lo mismo: son una potencial fuente de problemas de seguridad que pueden llegar a salirte bastante caros. Ese idiota que pone como contraseña la palabra «contraseña», «123456» y basuras similares, o que la apunta en un post-it en la pantalla ya no es simplemente un ignorante, es un verdadero peligro para tu negocio. Con esas prácticas, ya no se trata de si vas a tener algún problema, sino de cuándo vas a tenerlo. No sigas utilizando internet como si estuvieras en los ’90, por dios.

This post is also available in English in my Medium page, “What Twitter tells us about passwords»

¿En serio? ¿Crees que es seguro mandar a un tercero tus contraseñas? Y encima de codigo fuente cerrado. Eres un genio de la seguridad…

Es seguro, y he aportando enlaces para demostrarlo. Un gestor de contraseñas es la solución más lógica. Si no te gusta enviarlas, podrías usar un gestor en tu propio ordenador, como Roboform, PasswordSafe or Keepass, pero son infinitamente menos prácticos en un mundo en el que usamos todos más de un dispositivo. No sé quien eres, pero has dejado claro que tampoco eres un genio de la seguridad. O eso, o eres de los que piensan que Brian Krebs, Bruce Schneier o Kevin Mitnick…

Pero claro, esos tres, ni puta idea. El que sabes de seguridad eres tú. Anda, las tonterías que hay que oír…

A ver si te entiendo Enrique.

He entrado en lastpass(no tengo ninguna idea de estos servicios),

creo que tu workflow es el siguiente:

Propones usar una aplicación hecha por una empresa que pone un servicio en internet (lastpass por ejemplo) para salvaguardar tus contraseñas. Todas. Salvaguardadas por un login y password maestro

Igual cuando te dicen que no es un buen método el que usas es cierto… viendo el riesgo que tomas. Sabiendo que:

a) No conoces a quien confías tus passwords. Y aunque fuera una organización super fiable, no están libres de tener un bug

b) Te cobran un dinero al mes por eso unos 24$ al año.

c) Dices que no recuerdas tus passwords, si esa empresa no es viable, te deja colgado,… te hace un agujero

d) Si alguien te crackea el acceso a esa web/app tiene acceso a todas tus passwords

¿Es esa tu propuesta da valor? No te das cuenta que estás asumiendo riesgos, que no argumentas correctamente, y que mucha gente te tiene en un pedestal, eres su referente, y que les induces al error, pasó lo mismo con lo de usar la DNS 1.1.1.1. O usar una VPN, o la pirámide de los bitcoins…

Puedo pensar que el comentario de LEONDROTO cachondeándose de tu propuesta te toca las narices y que pienses que es otro lector tuyo que se mofa, pero yo no acabo de entender tu respuesta. Te lo digo desde el desconocimiento de la seguridad. Pero cuando das consejos técnicos o no acabo de entender tus consejos por flojos.

En este caso, Por ejemplo no es más sencillo tener los códigos camuflados de algún modo en una simple agenda p.ej de contactos y que tu sepas como transformarlos en códigos passwords válidos.

Por ejemplo si tengo una password real que se llama «3nr1Ke04ns5_2018» es tan sencillo como tener en la agenda

«Web: enriquedans.com llamar»

Sabiendo que «llamar» es un sufijo para el año 2018,

que tengo que extraer el password del nombre de la web,

cambiando ciertas letras por números…

(claro que no usar el evidente que usa todo el mundo)

https://www.lagaceta.com.ar/nota/240723/informacion-general/lenguaje-secreto-internet-combina-letras-numeros-para-no-ser-censurado.html

Pues no. Poco sabes de seguridad, amigo (yo también sé poco, que conste, pero leo mucho). LastPass no es «un desconocido». Es la empresa pionera en este tema, está «bendecida» por los mayores expertos de seguridad, y la usan millones de personas. Los supuestos problemas que dices no lo son. No van a cerrar, y si lo hiciesen, no tendrías ningún problema en generar un listado con tus contraseñas en un archivo y exportarlo a otro servicio similar que llegaría a tapar su hueco. No hay problema si tienen un bug, de hecho, ya les han entrado algunas veces, pero como son serios, lo único que se lleva el que entra es un listado… ¡¡cifrado!! Que no sirve para NA-DA. Por tanto, por favor, dejaos de tonterías: NO ES VERDAD que si la crackean se lleven todas tus contraseñas, NO, NO, y NO. Te cobran si pretendes utilizar la aplicación con todas sus comodidades: yo tengo el plugin del navegador, desde el que puedo introducir mis contraseñas en medio de una clase y con la pantalla conectada, delante de mis alumnos o de quien quiera, porque no las expone en pantalla, y una app para el móvil desde la que se sincronizan para que pueda entrar desde ahí, además de poder entrar en otras máquinas gracias a la aplicación web. Si solo quieres almacenar tus contraseñas y usarlas en tu máquina, es GRATIS, porque la compañía utiliza un modelo freemium.

Si alguien de alguna manera peregrina llegase a tener mi contraseña maestra de LastPass, TAMPOCO PASARÍA NADA. Porque utilizo 2FA, y por tanto, tendrían que tener no solo esa contraseña, sino además, acceso al móvil al que me envían un SMS con un código para verificar el intento de apertura. Lo siento, pero ya me parece demasiado. Como ves, todas las objeciones están rebatidas. Esta gente se ha currado su producto muy bien.

POR TANTO: lo que hago tiene muchísimo más sentido que lo tuyo, que no solo es más incómodo y requiere un esfuerzo absurdo de memorística, sino que además, si veo dos de tus contraseñas, deduzco seguramente todas las demás. Lo de sustituir al E por el 3, la A por el 4 o la O por el 0 es más viejo que la tos, lo sabe todo el mundo, y los ataques de diccionario directamente es algo que prueban desde hace muchos años, no te está protegiendo en absoluto, a día de hoy es simplemente una magufada y dice muy poco de tus prácticas de seguridad.

Estas cosas evolucionan muy rápidamente y lo que hace años eran verdades, ahora ya no lo son. O te actualizas, o «los malos», que sí lo hacen, te comen vivo. Hay que leer mucho.

Perdona por tardar en contestar. Voy a ir por partes. La gran mayoría de tus comentarios no son más que falacias de autoridad y encima sin demostrar. Si vas a recurir a cosas que dicen otros no digas «me han dicho expertos». Referencia a esos expertos. Si no nos estás pidiendo un acto de fé. Segundo decir que lastpass es fiable indica que ni si quiera te ha molestado en pasarte por la wiki y ver el historial de vulnerabilidades que tienen. Y esas conocidas…

Respecto a que no pasa nada si te roban la maestra, bueno… si te han infectado el PC dudo mucho que les cueste infectar un móvil. Android es un coladero más gracias debido a los fabricantes que no te actualizan para forzarte a comprarte terminales nuevos. Algo que no todo el mundo se puede permitir. Ya no es solo que necesites un software, sino un dispositivo complementario (el movil) que por supuesto tiene que pagarse uno mismo. Si este dispositivo es vulnerable (si no te compras uno nuevo con el tiempo lo será) el acceso acabará siendo fácil de conseguir. Además si ya te han infectado el PC basta con que conectes el movil para instalarte lo que quieran por ADB. No se si te acordarás ya de que uno de los primeros problemas que tuvimos con las infecciones en Android, eran malwares que te subscribían a servicios que luego activaban ellos mismo leyendo los codigos de verificación por sms.

Rompiendo una lanza a tu favor, diré que esto solo es posible en un ataque dirigido. Pero sigo negando tu afirmación, por mas que te joda. Es mas seguro memorizar que ceder tus contraseñas a un extraño. Si te van a torturar para sacartela es un ataque dirigido contra ti y por lo tanto tambien se podrían hacer las cosas que te he dicho. Insisto, toda facilidad en seguridad es un vector de ataque. Es casi una ley.

Una ley que no has interpretado bien. Mira, no puedes despiezar lo que te digo y quedarte solo con lo que te interesa, hombre, no funciona así. Te he referenciado en un comentario anterior nada menos que a Brian Krebs, a Bruce Schneier o a Kevin Mitnick argumentando sobre lo bueno que es recurrir a gestores de contraseñas, tres de los mejores expertos de seguridad del mundo, pero tú vas y me dices que no referencio nada y que caigo en falacias de autoridad… a ver, hombre, vamos a ser serios y no descalificar por cosas que, además, acabo de hacer en el puñetero primer comentario de este hilo y contestándote a ti mismo. Mira, lo siento, pero discutir así no vale.

Me temo que es imposible seguir discutiendo contigo este tema. Te digo que si entran en LastPass NO PASA NADA, pero tú, erre que erre con que me roban las contraseñas… ¡¡¡QUE NO, COÑO, QUE SOLO SE LLEVAN LISTADOS CIFRADOS INSERVIBLES!!!! Te digo que tengo 2FA, y te da lo mismo, porque según tú no solo no sirve para nada, sino que además de robarme la contraseña de LastPass, me van a infectar el móvil… ya, claro, y de paso van a secuestrar a mí mujer y a mi hija, y a amenazar a mis padres y a mi hermana. Por favor, seamos serios…

Pareces el perfecto caso de persona en negación: nada de lo que te pueda decir, ni argumentos escritos o filmados por los mejores expertos en seguridad del mundo van a poder convencerte, porque están empeñado en tu error y te niegas a salir de él por culpa de algo parecido al orgullo. Lo siento, pero no puedo ayudarte. Y además, no vendo ningún gestor de contraseñas, no me pagan nada, no me gano nada con ello, y no tengo ninguna razón para intentar argumentar contigo más allá, cuando todo lo que haces es negar lo que yo ya te he demostrado.

Leanroto:

Es literalmente falso que «si ya te han infectado el PC basta con que conectes el móvil para instalarte lo que quieran por ADB.»

Para que ADB funcione primero tienes que activar la depuración USB en el móvil, en las Opciones de Desarrollo. Después, cada vez que conectes el móvil por USB a un PC, tienes que volver a autorizar la depuración USB en una ventana que te aparece en el móvil.

A mi me preocupa tanto o mas un detalle: que ese servicio se puede caer de repente. Un sabotaje, una intervencion de las autoridades como la de Megaupload, una catastrofe natural… cualquiera de esas alternativas puede hacer que pierdas el acceso a todas tus cuentas.

La comida no la guardo en una caja fuerte, sino en la despensa o frigorifico.

Si no vivís en Twitter o de Twitter, si no usais vuestra identidad real, usar una contraseña segura es tan innecesario como guardar la leche en la caja fuerte.

Pues tú mismo… como Twitter no es importante para ti, espérate a que te hackeen y se pongan a hacerte twittear tonterías que te pongan en ridículo, y que tus seguidores piensen que es que te has vuelto idiota o algo así. O que usen tu Twitter para autenticarse en vetetúasaber cuántos servicios. Como no es importante…

Yo te aseguro que no vivo ni de Twitter, ni en Twitter. Y sin embargo, soy consciente de su importancia. Con la leche haz lo que quieras, pero las contraseñas – y mi entrada hablaba en general – cuídalas un poco. Tampoco vives ni en el banco, ni del banco salvo que trabajes para uno, pero ¿a que tienes más cuidado? Actitudes así son las que no funcionan.

Pues verás qué risa cuando alguien twitee un chiste de Carrero Blanco desde tu cuenta. Yo me quedo con keepass, que funciona en todos los dispositivos, y no repito una contraseña ni en sitios donde sé que no voy a volver a entrar.

A mí me sorprendió mucho cuando empecé a trabajar hace más de 20 años que la mayor parte de las aplicaciones que se desarrollaban en mi departamento para la empresa usaran una ventana de login que formaba parte de una librería reusable cuyo desarrollador resulta que era solo yo. Pensé que nada me impedía meter una rutina que enviara silenciosamente el usuario/contraseña de cada usuario a una dirección de correo mía y hacerme con las credenciales de toda la compañía. A día de hoy creo que todavía podría hacerlo sin que nadie se enterara, pero sigo siendo buena persona :-)

Lo de la existencia de tantas contraseñas es un problema espantoso, y los gestores de contraseñas, aunque bienvenidos, suponen la constatación de un fracaso: tenemos tantas contraseñas que ya no podemos ni memorizarlas (si no queremos reutilizarlas). El 2FA, aunque bienvenido, es la constatación de otro fracaso: como un candado no es suficiente, vamos a poner dos candados.

Pero la sobrecarga de comprensión de conceptos y de opciones de configuración para un usuario medio que supone un gestor de contraseñas, el 2FA y los códigos de backup es infumable. Tras unos meses usando Android, y tras haber reconfigurado mi app authenticator (usaba las de Google y Microsoft, y unifiqué en la de Microsoft) me he vuelto a Apple y he tenido que volver a reconfigurar con una pereza infinita (creo que hace unos días le metieron a la app de Microsoft una función backup/restore para evitar la reconfiguración).

El lector de este blog no es el usuario medio que hay ahí fuera, que, para empezar, «no tiene nada que ocultar» y al que no le interesa la tecnología ni «todos esos rollos», y que solo se interesará por elevar su nivel de seguridad cuando los malos se hagan con su cuenta de Facebook o Instagram. Yo di unas charlas prácticas sobre 2FA el año pasado a mis compañeros de empresa (informáticos profesionales) y con un par de ellos que me han dicho que sí lo usan desde entonces ya me han hecho feliz :-)

Si en tu empresa nadie más revisa el código que escribes (además en cuestiones de seguridad), creo que tenéis un problema de metodología y buenas prácticas de programación.

Sí, ciertamente. Falta metodología y buenas prácticas por todas partes. En temas de seguridad se ven cosas terribles, o a mí me lo parecen.

Creo que sobre todo falta concienzación, que para mí es el primer paso.

Antes de usar 2FA veía un problema que hace muy poco me ocurrió. La pérdida del móvil, su dependencia. Pues bien, mi móvil petó de repente y recuperé la cuenta de gmail porque logré recordar dónde guardé los códigos previstos para estos casos, si no, la hubiera perdido. Microsoft lo pone más fácil y no tuve problema. En cualquier caso, eliminé la autenticación en 2 pasos. Luego está el rollo de las contraseñas de aplicación. ¿Qué opinas?

En 2FA lo mejor y más cómodo es usar el número de móvil para que te envíen códigos por SMS. El móvil lo puedes perder o te lo pueden robar, pero el número no lo pierdes, la compañía de teléfono te daría una nueva SIM. Aparte de eso, conviene tener otros dos mecanismos alternativos.

Las cuentas de correo electrónico (GMail-Google, Hotmail-Microsoft) son las que primero y mejor hay que proteger con 2FA, porque si se ven comprometidas los atacantes pueden acceder a otros servicios usando la opción «Olvidé la contraseña», que enviaría un correo con un enlace para resetearla.

Google ofrece múltiples mecanismos simultáneos para 2FA de manera que no tengas que depender exclusivamente de tu móvil o su número. Yo tengo registrados dos números de móvil verificados (el mío y el de mi mujer), y dos aplicaciones autenticadoras (app Google en iPhone y en iPad, aunque ya no es necesaria, basta la app GMail), aparte de los códigos de backup.

En el caso de Microsoft es similar pero no permiten escanear el código QR en dos dispositivos simultáneamente.

Respecto a las contraseñas de aplicación, no las he necesitado nunca. Creo que con Outlook 2007 eran necesarias pero con versiones modernas de Office creo que no.

Mi recomendación es que vuelvas a activar 2FA usando 2 o 3 medios simultáneos para usar el segundo factor: el número de móvil para enviar SMSs, una app autenticadora en el móvil, y una tableta o móvil antiguo (no necesita SIM, solo Wifi) o códigos de backup.

Muchas gracias por tu extensa explicación. Volveré a retomar el sistema con tus consejos.

Un saludo.

Totalmente de acuerdo, salvo en lo de olvidar el protocolo de creación de contraseña que se explica en el cómic de xkcd. Ese método es muy bueno para los humanos, haciendo hincapié en que las palabras tienen que ser aleatorias. Porque una contraseña maestra sí necesitamos recordar, incluso con LastPass.

El problema es que todos los nombres de usuario de Twitter con sus respectivas contraseñas caben en un pendrive que cuesta 10 euros.

Si a esto añadimos a un puñado de empleados inconscientes, o simplemente descuidados… la puerta hacia la hecatombe en la privacidad queda abierta.

«..a mí no me podrían sacar una contraseña ni torturándome con cigarrillos encendidos… sencillamente, porque ni las sé, ni las quiero saber…»

Basta con sacarte el usuario y contraseña de LastPass: acceso a todos los sitios que usas y de una tacada.

Buena suerte con ello… :-D De verdad, ¿no os cansa esto? Está DE-MOS-TRA-DO que funcionan, lo dicen hasta los mayores expertos en seguridad… pero nada, erre que erre, que no puede ser y que además es imposible… pufff!

Los argumentos de autoridad son bienvenidos siempre, salvo que uno sea una autoridad del mismo calibre y tenga algo que aportar. No he visto en los comentarios autoridad alguna que se oponga a las citadas por E. Dans. Aburre oponerse a la autoridad sin autoridad para ello. Sobre la capacidad de explotar algún sistema de seguridad está en relación a los beneficios obtenidos. Si la complejidad que muestran las herramientas citadas por EDans son las que son, es evidente que hay otros medios para poder alcanzar los objetivos de forma más barata. Un video robando unas colonias en el super, por ejemplo.

Sigo opinando que el nivel de seguridad a untilizar depende del riesgo que tenga el bien que pretendes proteger.

Por ejemplo, muchos tenemos una “puerta blindada” en nuestra vivienda, y una puerta sencilla en el trastero, porque intuimos, que para que alguien quiera quitar algo del trastero, hace falta llamar primero a RETO y luego pagar porque se lo lleven. Pero en cambio, si un banco utilizara tu “puerta blindada” en su cámara acorazada, sería un absoluto insensato, pues esa “puerta blindada”, está pensada para proteger los bienes que normalmente tiene una familia en casa, o sea la pantalla de plasma y el marco de plata del retrato de boda.

Igual pasa con las password, si eres un señor “normal”. es absurdo utilizar la misma seguridad para proteger la entrada en tu Banco electrónico, que en tu cuenta de Twitter. Si utilizas la misma clave, eres un autentico insensato y si no son iguales, pero si equivalentes en seguridad, en uno de los dos sitios te estás confundiendo, (en mi opinión).

Para Twitter es suficiente que te acuerdes de la matrícula que tuviste en el primero de tus coches, para el banco conviene algo mas sofisticado, por ejemplo la misma palabra en español y francés, (si es el idioma que conoces), poniendo en mayúscula la letra final del español y primera del francés y haciendo la típica transposición de letras por números, por ejemplo tr3STr01s sindo tres al número final del año en que naciste o del teléfono que tenían u tus padres o cosas parecidas

Opino, (quizá esté confundido), que es un error ni confiar tus claves a ningún servicio o llevarla apuntada, ni en la cartera, ni en el móvil, búscala de forma que te acuerdes de memoria y no la apuntes.

No estoy de acuerdo. Si con un gestor de contraseñas puedes poder una ‘cámara acorazada’ en cada servicio que utilizas y por el mismo precio, ¿por qué no hacerlo? ¿por qué conformarte con ‘puertas sencillas’ o ‘blindadas’?

Ya salió el tema en alguna ocasión anterior y te vuelvo a repetir que esos trucos que utilizas para crear contraseñas genera claves muy débiles.

¿De verdad crees que hay alguien que puede estar interesado en entrar en tu Twitter, como para perder media hora probando claves?

¿Te parece mas seguro tener una clave compleja, que seas incapaz de recordarla y la lleves apuntada en algún lado?

Es interesante tu planteamiento.

Pero en el instante en el que proteger algo con 10 veces más seguridad me cuesta solo un 10% más de esfuerzo empieza a tener sentido otra actitud.

Con átomos proteger algo incrementa sensiblemente el costo, me parece (me parece) que con bits no es así.

Tienes razón, un motivo para no poner puertas de cajas blindadas en los trasteros es el precio de la puerta.

Pero yo creo que no es el único motivo. Unida a una mayor seguridad esta una mayor incomodidad. No tiene sentido poner una puerta blindada y repartir llaves por todos los lados,.pero si no lo haces. la asistenta no podrá entrar en tu casa cuando estés en el trabajo. A parte de lo que cueste, hay que buscar un punto de equilibrio entre seguridad y comodidad.

Yo para cosas que considero poco arriesgadas utilizo una clave sencilla pero suficientemente segura, como por ejemplo por supuesto esta no es)), los cinco primeros números del teléfono de mis padres seguido de sus iniciales. y siempre utilizo la misma clave, aun sabiendo que si me la descubren en un sitio, me las descubren para todos los servicios de bajo riesgo. Pero para los servicios de alto riesgo, utilizo otra clave más complejas más difíciles de recordar y que cuesta escribirla más por que hay que fijarse más.

creo que esa seguridad es suficiente, pe3ro porque son un ciudadano normal y corriente, Si fuera alguien que puede ser objetivo de suplantación, por ejemplo Patricia Botín, si me preocuparía muchos mas de la seguridad de mis claves, aunque me supusiera mayor incomodidad,

Ya digo que la seguridad debe estar en función del riesgo que tiene el bien que o proteges,.

A mi la seguridad que verdaderamente me preocupa es lo fácil que es ahora que alguien te ponga un arma en la cabeza ( o a tu hijo) y te pida amablemente que le desbloquees tu movil y le transfieras todos tus recursos financieros que gestionas vía app a alguna oscura cuenta de algún remoto país. Antes te atracaban y se te llevaban 50 euros y el reloj, ahora te pueden dejar en bragas y arruinado para toda la vida en 5 minutos, y si se te ocurre decirles que no recuerdas la contraseña te pueden abrir la cabeza para refrescarte la memoria. Ahora vamos con TODO nuestro dinero encima, y siempre, pensadlo a la hora de visitar países inseguros.

No es tan sencillo. Existen límites diarios tanto en el gasto con tarjeta (física, o virtual en el móvil) como en las transferencias. Si tienes la vivienda en propiedad, la vas a seguir teniendo, por mucho que te atraquen. Vas a seguir teniendo tu trabajo (o tu negocio, o tu pensión), y es posible que tengas tus ahorros metidos en sitios no accesibles con el móvil, o que seas de esa mucha gente que no tiene ahorros.

Por supuesto, vale más prevenir que curar, pero la policía está para algo. Si te dicen que hagas una transferencia, la cuenta a la que la hagas pertenece a alguien. Lo mismo si te dicen que uses la tarjeta (o el móvil) para comprarles una joya online, el envío tendrá que ir a la dirección de alguien.

Hay también un plazo amplio para anular los pagos con tarjeta (física o virtual), y uno bastante menor para anular las transferencias. También puedes contratar un seguro de robo.

Hasta hace no tantos años, las tarjetas eran sin chip, solo con la insegura banda magnética, que estaha chupado clonártela sin que te dieras cuenta. Solo necesitaban unos segundos de acceso a tu tarjeta (al pagar en un restaurante, por ejemplo).

Poniéndote una pistola en la cabeza también podían hacerte firmar un cheque al portador, o que les dieras el pin de la tarjeta para sacar todo el dinero que pudieran del cajero (la retirada de efectivo también tiene su límite).

Estoy seguro que sabías todas estas cosas que acabo de explicar, que han sido unas cuantas.

Es cierto lo que dices pero comparto con Marcelo lo que supone centralizar tanta información en un mismo dispositivo. Cuando se me estropeó de repente el móvil hace poco, me di cuenta de la dependencia tan grande que tengo de él y de la cantidad de cosas que guardo. Y eso que suelo tener copias de seguridad más o menos recientes.

He leído tu mensaje de más arriba. ¿Qué te impedía usar tu sim en otro móvil?

La ofuscación, amigo. Ni se me ocurrió.

Lo que llaman ‘bug’, pero que en realidad es una lamentable implementación de seguridad, hubiese afectado exactamente igual con un gestor de contraseñas, Lastpass, Bitwarden, etc., que con 2FA, etc.

Es un error realmente impresionante, por lo chapucero, en la función de los propios servidores de Twitter.

No perdamos de vista que los servidores Hadoop de twitter hubiesen podido estar expuestos a cualquier vulnerabilidad que se descubriese en ese software durante todo este tiempo. Y desembocar en una situación bastante grave. Mucho.

Es el mismo error que se descubrió hace pocos días en GitHub, por lo que es probable que en Twitter hayan descubierto ese enorme log de pura casualidad.

Este tipo de cosas hace plantearse el papel protagonista que realmente toma la auditoria de seguridad y el compliance (CSF/ISMS) en todas las compañías (pagos, salud, servicios financieros, etc.)

–

GitHub Accidentally Recorded Some Plaintext Passwords in Its Internal Logs

Por lo que yo se, una aplicación es «TOTALMENTE SEGURA» ….

hasta el momento en que alguien encuentra un agujero.

Cuando se tapa ese agujero, la aplicación es «TOTALMENTE SEGURA» …. hasta que otra persona encuentra otro agujero-.

Twitter es hoy tan seguro como hace un mes, solo que hoy tiene un agujero menos.. ¿Cuantos le quedan? No hay forma de saberlo. ….. pensemos que este era el último

Cuando se descubre un problema como este, o cualquier otro, la mayoría de la gente lo arregla…y a otra cosa. Puede ser un bug o como dice Menestro un problema de implementación, pero poca gente se pregunta cuestiones adicionales muy pertinentes:

– ¿qué medidas se van a adoptar para que este tipo de problema no vuelva a ocurrir? (lecciones aprendidas y aplicadas).

– Si a pesar del punto anterior volviera a ocurrir, ¿qué medidas se van a adoptar para enterarnos antes? En el caso de Twitter o GitHub, ¿algún tester humano revisó el contenido de los logs que genera lo que hizo el desarrollador antes de pasar a producción? ¿No hubo dos fallos ahí (el bug y la no detección del bug)? ¿Por qué hubo que esperar a auditorías rutinarias? ¿Qué periodicidad tienen? Etc.

– ¿qué medidas se van a adoptar para que este tipo de problema no vuelva a ocurrir? (lecciones aprendidas y aplicadas). — Ninguna nueva, si fuera posible tomar medidas de seguridad para evitar casos así, se habrían tomado previamente. . Hay muchas medidas de seguridad implantadas, cifrado de ficheros accesos muy restringidos, …

Todo lo que se les ocurrió a los técnicos que debía hacerse se hizo, pero el agujero saltó donde nadie lo esperaba.

– Si a pesar del punto anterior volviera a ocurrir, ¿qué medidas se van a adoptar para enterarnos antes? Antes de que lo hayan hecho ahora es imposible, no se enteraron DESPUES de que les robaran las claves, (esperan), sino en un control preventivo debido, (según dicen), a que «es el mismo error que se descubrió hace pocos días en GitHub» ,

¿Que más se puede hacer?– Yo lo desconozco

Para evitar confusiones, no sé que tiene que ver esta conversación que hay debajo con mi comentario. Si quiero responder ya lo hago yo mismo, gracias.

Una interesante explicación sobre los ‘leones marinos‘ y las conversaciones de besugos.

¿Qué son los leones marinos?

Sea lioning

A mí lo que me preocupa realmente es la autenticación en operaciones económicas: banco, tarjetas, Paypal, Amazon, etc.

Con el banco y las tarjetas la contraseña me preocupa relativamente, porque la transacción requiere de varios factores: usuario, contraseña, tarjeta de coordenadas, código enviado al móvil. Pero, me asombra la endeblez de la seguridad requerida para pagar en Amazon y Paypal. En Amazon, te animan constantemente a activar la opción de pagar con un solo click y en Paypal te animan a que mantengas la sesión activada, ¡para que sea más fácil pagar!

Amazon y Paypal tienen 2FA también, si lo activas solo con la contraseña no entrarían. También puedes cargar saldo (en Amazon con tarjetas regalo) y eliminar medios de pago, o usar tarjetas prepago de Correos, etc. para limitar el dinero que se puede gastar desde tu cuenta.

Sinceramente y dedicándome ya años a la seguridad web y de aplicaciones podría decir que la seguridad se basa en quien quiera obtenerla y para que la quiera, las plataormas web y especialmente los cms tipo wordpress no es que no son seguros me atrevo a decir que el 70% de las plataformas tienes vulnerabilidades y son explotables. Bien es cierto que las empresas tipo twitter, disponen de equipos de desarrollo muy especializados, pero vuelvo a repetir cuando descubren una vulnerabilidad es por dos motivos;

-Les han hackeado y deben de resolverlo o

-Un white hat o alguien del departamento pone en pre aviso a la empresa sobre un bug de seguridad en su plataforma

Consejo:una plataforma o software propio donde almacenemos las pass y cada cuenta con una diferente, y si podemos añadirlas sin mirar ni siquiera el teclado mejor.

Estoy de acuerdo con Enrique, la seguridad no es algo delicado sino lo siguiente ya que dichos hackers utilizarán técnicas suaves para ir sacando información poco a poco y cuando estés de vacaciones o sepan que no estés pendiente de tus cuentas……………….. te la LIAN PARDA.Saludos

Perfecto. Es la aplicación «suave» la que puede ser aplicada a todos los casos. El rendimiento de cada ataque y sus beneficios son astronómicos, como las respuestas posteriores lo son en inversiones para paliar las consecuencias. Lo apasionante en resolver problemas, no si E Dans tiene una abuela que fuma.

La mayor parte de las empresas no tienen en cuenta la seguridad hasta que ocurre algo… No digo que sea el caso de Twitter, porque entiendo que este tipo de empresas tiene un mayor control sobre ello.

La noticia con la que nos levantamos mucho de nosotros la verdad que nos perjudicó bastante. Por ejemplo suelo tener una mala manía de utilizar por asi decirlo tres tipos de contraseña (la que no me importa que uso en cualquier lado, una medio segura para temas que si que quiero tneer mas controlado y la segura por completo).

En el caso de Twitter es la segunda, y esto me ha llevado cambiar dicha contraseña en varios sitios.

Según tus reocmendaciones voy a mirar temas como LastPass para poder controlar esto y que todas sean independientes en cualquier página/web/sitio donde me tenga que registrar.

Aún así estoy de acuerdo con comentarios de otros compañeros, un gran % de empresas no tienen en cuenta la seguridad hasta que le son hackeadas… ¡Cuantas veces recomendare a mis clientes de tiendas actualizarlas por seguridad y pasan por no invertir! Luego cuando ocurre algo al final apuntan al «desarrollador» que lo hizo mal… no son conscientes de ello.

Si es con el tema de RGPD y muchos ni quieren adaptarse por el coste, cosa que nos parece para echarse las manos a la cabeza.

Un saludo a todos y ¡voy a por Lastpass para pasar la tarde del sabado!

Hola Israel,

Sí, lamentablemente no hay como un buen desastre para que la gente eleve su nivel de seguridad. Eso ocurre en las empresas y a nivel particular.

PD: Cuando te crees la cuenta LastPass no te olvides de activar su opción 2FA (puedes usar Google/Microsoft/LastPass Authenticator). Es gratis y es importante:

Protecting Your Account with Multifactor Authentication

Lo ha comentado antes otra persona. Los gestores de contraseña aportan una gran comodidad, ya que no tienes que recordar múltiples contraseñas que, inevitablemente, acabas repitiendo en distintos sitios web. Pero no aporta seguridad adicional, es más, si alguien consigue tu contraseña del gestor, automáticamente puede acceder a todas las contraseñas que tengas almacenadas.

No, LastPass se puede proteger con un segundo factor de autenticación (2FA) que solo tú posees. Solo con la contraseña maestra no entrarías.

Además, todos los servicios importantes de internet (*) admiten 2FA, así que aunque se hagan con todas tus contraseñas no entrarían.

(*) Google, Microsoft, Apple, Yahoo, Amazon, Paypal, Facebook, Instagram, Twitter, Paypal, Snapchat, LinkedIn, Sony Entertaining Network, WhatsApp, Telegram, WordPress, WordPress.com, IFTTT, Dropbox, Zendesk, Slack, Nest, GitHub, Trello, EverNote, name.com (registro dominios), y los que no uso o se me han olvidado.

Gracias por el apunte. Maravilloso.

Si se quieren mantener contraseñas completamente diferentes para cada servicio, y que no sean variaciones de una primaria, se hace necesario un gestor de contraseñas, al no existir un formato estandarizado: unos piden mínimo 6 caracteres, otros mínimo 8 y máximo 12, otras máximo 10, sin límite, mínimo 3, no repetir las 3 últimas, no repetir ninguna clave ya usada en el pasado, usar sólo minúsculas, obligan a meter una mayúscula pero no soportan números, obligar a usar números pero no soportan caracteres especiales, soportan caracteres especiales pero no en la primera posición, la primera posición debe ser una minúscula, sólo 4 números como un pin….

Entiendo que puedan darse determinados bugs en cualquier sistema, y que las grandes multinacionales tendrán los sistemas medio-auditados, pero que decir de entornos más modestos, donde el prestashop o el sistema de turno está pobremente integrado con el erp del negocio vía intercambio de ficheros de texto planos, etc. dónde todo queda a la vista, o que tras el registro te envía un correo con la contraseña que acabas de escribir en negrita «por si se te olvida», sistemas de recordar la contraseña que en lugar de permitir generar una nueva, «mágicamente» te la recuerdan (¿pero no era cifrado irreversible?).

Webs que medio funcionan con su certificado (¡autogenerado gratuido sin CA!) para https, pero que luego desarrollan una app cutre que transmite todo en plano por detrás porque el desarrollador es un junior que le sale por 2 duros y todavía no se empana con los certificados. Y todo Dios usando la app porque es un «software instalado» donde la usuario y la contraseña están «guardados en el móvil» y piensan que no se exponen tanto como escribirlas en un formulario web.

Está claro que hay un problema de seguridad del lado del usuario medio no tecnológico (que no tendría por que dudar de la seguridad del sistema), pero no es más grave como el que nos encontramos del lado del servicio (dónde se supone que los desarrollan profesionales).