Se ha escrito ya mucho sobre Firesheep, la extensión con la que Eric Butler ha alborotado la escena de la seguridad, pero no quería dejar de tratar un tema que me parece sumamente interesante y sobre el que me consta que muchos lectores tienen un conocimiento limitado. De hecho, llegué a sugerir a mis amigos de Security by Default que escribiesen una FAQ práctica sobre el tema, para poder referenciarla con propiedad adecuadamente, entrada que tuvieron el detalle de escribir.

Se ha escrito ya mucho sobre Firesheep, la extensión con la que Eric Butler ha alborotado la escena de la seguridad, pero no quería dejar de tratar un tema que me parece sumamente interesante y sobre el que me consta que muchos lectores tienen un conocimiento limitado. De hecho, llegué a sugerir a mis amigos de Security by Default que escribiesen una FAQ práctica sobre el tema, para poder referenciarla con propiedad adecuadamente, entrada que tuvieron el detalle de escribir.

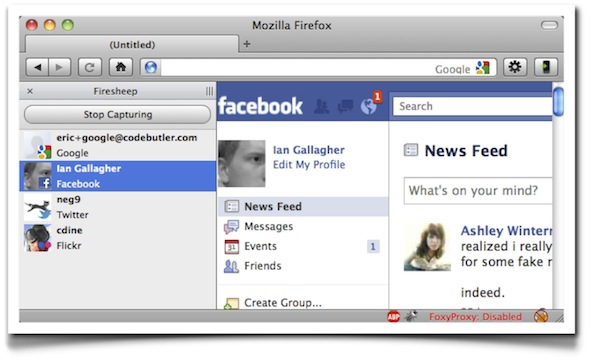

Antes de nada: ¿de que va Firesheep? Es la iniciativa de un programador, Eric Butler, al ver las condiciones de inseguridad que muchos servicios web ofrecen a sus usuarios: la mayoría de los servicios web funcionan a través de conexión estándar no cifrada, o como mucho, cifran únicamente el momento del login. Ante una petición, envían una respuesta, el usuario envía su nombre y contraseña, se graba una cookie en el ordenador del usuario, y esa cookie es utilizada para todas las peticiones futuras. Por seguridad, esa cookie debería ser mantenida en secreto, pero en la mayoría de las ocasiones, no se hace así. Ante el coste extra y la complejidad de ofrecer cifrado en todas las comunicaciones con los usuarios, muchos servicios web optan por una actitud pasiva, poniendo a sus usuarios en un evidente riesgo de mal uso intencionado de dichos servicios por parte de terceras personas. El problema, lógicamente, surge cuando un usuario se conecta a través de una WiFi pública, y «grita» su cookie en ella a disposición de cualquiera que simplemente se ponga a escuchar. La presentación de Eric en el ToorCon de San Diego, titulada «Hey, Web 2.0: start protecting user privacy instead of pretending to« es perfectamente clara y elocuente en ese sentido, además de dar explicaciones al alcance de cualquiera. Los vídeos que lo muestran no es que sean claros y elocuentes, es que son directamente espeluznantes…

¿Que hizo Eric Butler? Simplemente, crear una herramienta sencillísima que, instalada sobre Firefox, permite monitorizar que usuarios están conectados a una página insegura a través de una red abierta y, una vez localizado el usuario que nos interesa, permite capturar los datos que intercambia con dicha página, hacer login como él, y por tanto, publicar como él en esos servicios. En mi caso, me di cuenta de la peligrosidad del tema cuando me hicieron una demostración rápida: un procedimiento completamente sencillo, rápido, y al alcance de cualquiera. Con Firesheep, simplemente, ya no estamos seguros en ninguna WiFi compartida. A no ser, por supuesto, que tomemos precauciones, cuestión que pasa a tener una importancia fundamental.

Es importante reivindicar a Eric Butler: lo que pretendía con su herramienta no era facilitar la vida a quienes ya sabían hacer mediante otros procedimientos lo mismo que la herramienta hace de manera simple, sino llamar la atención sobre un riesgo evidente y hacerlo comprensible a los usuarios para que tomen conciencia de ello. Lo que realmente quería era materializar, tangibilizar o hacer visible un riesgo que estaba ahí. Y en ese sentido, lo ha hecho muy bien. De hecho, servicios como el Hotmail/Live Mail de Microsoft han anunciado ya la pronta adopción de cifrado completo a raíz del desarrollo de Firesheep, y se espera que otros servicios lo anuncien próximamente. Gmail ya ofrecía ese nivel de seguridad desde el pasado enero.

¿Precauciones? DEBES tomarlas. No puedes correr el riesgo de que alguien que esté en la misma red que tú – ese compañero de trabajo «simpático», una persona que asiste a la misma conferencia que tú, alguien que se encuentre en la misma sala que tú en una estación de trenes o aeropuerto, etc. – pueda hacer login como tú en páginas como Amazon, Dropbox, Evernote, Facebook, Flickr, Foursquare, Google, Gowalla, Windows Live, Twitter, WordPress, Yahoo! y muchas más. Las posibilidades que puede tener alguien utilizando tu identidad en algunas de esas páginas van desde lo gracioso hasta lo peligroso, según las intenciones que pueda tener esa persona. Y sin duda, es algo que debes evitar.

El desarrollo de Firesheep nos lleva a la necesidad de entender mejor lo que hacemos cuando nos conectamos a Internet en una red abierta. La importancia, por ejemplo, de navegar con una VPN, o de solicitar conexión SSL en aquellas páginas que la ofrezcan y permanecer atento para que dicho cifrado se mantenga a lo largo de toda la conexión (Facebook, por ejemplo, permite acceder con https, pero cambia la conexión a http si el usuario, en lugar de recargar la totalidad de la página, pulsa algún vínculo en ella).

La lección es clara: si vas a conectarte en redes inalámbricas abiertas, toma precauciones. De hecho, las precauciones no deben limitarse únicamente a ese tipo de entornos: las redes físicas también son susceptibles de captura mediante otro tipo de herramientas, lo que incrementa la necesidad de ir tomando cada vez más conciencia de la necesidad de monitorizar nuestra seguridad. Esa dosis adicional de precaución que estamos obligados a tomar a partir del momento en que una herramienta simple como Firesheep está disponible es un pequeño precio a pagar a cambio de disponer de una red más segura. Nos permitirá actuar con más conocimiento de causa y más sentido común en la red. Pero no lo pospongas, no pienses «eso no me va a pasar a mí» ni «por una vez no pasa nada», ni «eso son paranoias de los expertos en seguridad». El riesgo es real, existe ya, y las herramientas están al alcance de cualquiera. Protégete.

Gracias por avisar. En estos temas siempre tengo la sensación de que jugamos ‘al gato y al ratón’. Me pregunto cuál será la próxima herramienta que desarrollen para tratar de violar nuestra privacidad…

Enrique, ahora reparo en que tu blog sigue en horario de verano :)

Con estos temas siempre dudo si es mejor comentarlos para que la gente tome precauciones o callar para no «dar instrucciones» a los peor intencionados.

Esperemos que, al menos, sirva para que los proveedores de determinados servicios empiecen a ver los cifrados de seguridad como una demanda real del mercado…

Parece que hoy te hayas puesto de acuerdo con Mashable sobre el tema del post:

New Firefox Add-On Detects Firesheep, Protects You on Open Networks

http://mashable.com/2010/11/08/firesheep-protection/

Una duda de inexperto total: ¿los antivirus no tienen nada que aportar en la prevención de este problema? ¿o este tema no va por ese capítulo? ¡ Gracias !

Ud. escribe: «servicios como el Hotmail/Live Mail de Microsoft han anunciado ya la pronta adopción de cifrado completo a raíz del desarrollo de Firesheep», pero eso no es cierto, pues la misma fuente que ud. cita, escribe: «Since Microsoft had already announced in late September of this year that it would encrypt Hotmail, this is not in direct response to Firesheep.

Interesante este post, pues cada dos por tres estamos hablando sobre el tema de la privacidad/seguridad en Internet, y parece ser que los primeros que tienen que ofrecérnosla miran hacia otro lado…

Muy bien explicado. Es un placer leer este blog.

Es necesario que la gente entienda los peligros para que los pueda evitar y para que FB etc ponga mecanismos correctivos. Otro ejemplo es la facilidad de saltarse la contraseña de Windows: http://comoo.wordpress.com/2010/10/21/encontrar-la-contrasena-de-administrador-find-administrators-password/ . Que nadie navegue sin consciencia ni deje su ordenador accesible. El ordenador es como un coche, tienes que ser responsable, cuidarlo y no dejarlo abierto.Además «circulas» con otra gente y lo que hagas repercute en ellos.

Para Jmiguel: Es una duda muy común. Desgraciadamente no todo lo que hay ahí fuera son virus (malware,spyware,adaware,trojans,spoofing…) y tampoco los AV son infalibles (http://felipedia.blogia.com/2010/110401-trend-micro-0-panda-antivirus-1.php). El tener un AV es necesario, pero no te asegura protección.

Que pasa si alguien usa tu identidad y no eres tú? Entiendo que puedes cambiar la contraseña, pero si el «pirata» no sale de la página entiendo que puede seguir usando tu identidad. ¿Hay alguna forma de denunciarlo?

Conoces alguien que haya tomado precauciones con el buzón de correos de su portal. La cerradura se abre, a poco habilidoso que seas, con un simple clip, con un par de pinzas largas, sacas por la rendija del buzón sin problemas el correo que hay en el cajetín, donde te encuentran cosas como facturas que declaran el número de cuenta corriente por la que pagas la factura o los últimos movimientos bancarios, aparte de posibles cartas de amor o de negocios. Cualquier vecino de la casa puede hacerlo con toda tranquilidad.

En la escalera de tu casa hay un sitio donde están sin ninguna vigilancia los pares de telefonía, el hacer una derivación de un teléfono o colocar escuchas es de una facilidad asombrosa. Cualquiera puede interceptar tus comunicaciones, o utilizar tu linea para hablar a tu costa facilidad que llega al máximo si utilizas en tu casa un teléfono supletorio wireless.

Se puede abrir las puertas de los coches con una simple pelota de tenis, (lo he visto en Youtube). No pueden ponerte en marcha el coche pero te pueden vaciar el maletero, de las cadenas, y de todos los chismes que nos hace llevar Pere Navarro reflectantes, chalecos etc.

Con una lata de cocacola se puede abrir los candados el de la bici por ejemplo, (también lo he visto en Youtube)

Muy probablemente, si no cierras la puerta con llave y dejas solo el resbalón te la puedan abrir con una simple radiografía, y si pones la llave, de todas formas el casquillo de tu puerta blindada no aguantaría más de 3 minutos ante un taladro de alta revolución que venden en cualquier ferretería y que cualquiera puede manejar. Por supuesto uno de ellos podía ser ese vecino tan simpático, que sabe perfectamente cuando estas en casa y cuando te has ido a la Coruña.

¿A alguien le ha preocupado seriamente esa falta de seguridad?.

¿Por qué nos preocupa a todos tanto la seguridad en el mundo digital y no en el mundo físico?. Yo he compartido mi Wifi Libremente, por s tres motivos por hacer un favor a dos vecinos que expresamente me lo pidieron y por una boba convicción de que así ayudaba mínimamente al desarrollo de mi país, y por considerar que el uso de otros de mi wifi es la mejor protección que se puede tener de la privacidad y frente a ataques de la SGAE, actualmente no lo hago, porque he sido incapaz de desactivar la clave que pone Vodafón por lo que uno se los vecinos la sigue usando, le di la clave, pero esta cerrada al publico en general. En años de tener la wifi totalmente abierta, he tenido el menor problema ni de privacidad ni de abuso por parte de nadie de lo que voluntariamente ponía a su servicio.

Esa es mi experiencia, admito que otros las tengan peores.

Hombre, tanto como «sencilla herramienta» pues depende. Al menos en windows hay que instalar WinPCap para poder capturar los paquetes de datos y tu tarjeta debe de tener un driver capaz de entrar en modo «promiscuo». A mi no me funciona por ejemplo.

Gran respuesta, Gorki!

Por muchos mecanismos de seguridad que se inventen, si la gente no se mentaliza de lo importante que es la seguridad, hay poco que hacer.

Tenemos algunos productos online donde la gente se registra con un usuario y contraseña. Me juego el cuello a que si cogiera los mismos nombres de usuarios y contraseñas que estos usuarios utilizan en nuestros productos y los pusiese en facebook, gmail, hotmail … e incluso algún banco, tendría acceso. ¿De qué vale entonces que éstos usuarios utilicen herramientas como Firesheep?

Enrique

¿Has olvidado a las empresas? Muchas de ellas (si no todas) monitorizan tanto el tráfico web, como los correos electrónicos.

Big Brother is watching you

#12 ¡¿almacenáis las contraseñas en texto plano?! Os tendréis que fiar mucho de vuestros propios empleados ¿no?

#002: Gracias, Miguel Angel, cambiado!

#005: No, nada que ver. Hablamos de que tú mismo, en una red compartida con otros, te dedicas a circular en claro tus cookies de manera que pueden ser interceptadas por otros y reutilizadas como si fueras tú. Es como si en una habitación llena de gente con maquinitas capaces de copiar llaves te dedicases a pasarle de mano en mano la llave a un amigo que está en la otra esquina. ¿Para qué quiero infectarte con un virus que me envíe tu información si tu mismo me la das?

#006: Efectivamente, lo han añadido como update. Hay sitios que mantienen la interpretación de que ha sido por Firesheep y otros que dicen que era una decisión predeterminada.

#011: En Mac es tan simple como bajarse el plugin, instalarlo en Firefox, y ponerlo a andar. Si yo mismo, que no tengo nada que ver con el mundo de la seguridad, he podido hacerlo y probarlo, es que lo puede hacer absolutamente cualquiera. En Windows, evidentemente, las cosas son sieeeeeempre muuuuuucho maaaaaaaás compleeeeeeeejas… ;-)

La despreocupación de las empresas sobre la seguridad y privacidad de los usuarios no conoce límites, es muy preocupante. Facebook es sin duda un ejemplo estrella en ese sentido.

Si esto lo unimos al hecho de que la malla creciente de complementos y aplicaciones de los sitios hace que crezcan constantemente los frentes para nuevas amenazas, la realidad es que incluso para un «experto» como lo podemos ser las personas que somos aficionados a la Web 2.0 ya es imposible de saber por dónde te la están dando.

Hace poco me enteré, por ejemplo, que vía Facebook es posible exponer perfectamente a personas completamente ajenas a esta empresa y sin ser un experto en la Web 2.0 tampoco soy nuevo en esto:

http://www.microlopez.org/2010/11/06/los-peligros-de-las-redes-sociales-espionaje-2-0-con-facebook/

Personalmente lo que más me molesta es el contraste entre la pasividad del Gobierno(s) ante estas cuestiones tan flagrantes (vease el ejemplo anterior) frente a la actividad que muestra(n) en cuestiones de dudosa legitimidad como los ataques a la libertad de los internautas y amparo a su saqueo descarado en cuestiones que todos conocemos perfectamente.

Teaius (#14), nosotros tomamos medidas de seguridad, y no almacenamos las contraseñas en plano, claro. Pero siempre podríamos capturarlas cuando algún usuario hiciera el login en la página … bastaría con añadir unas líneas de código.

Muy buena la entrada. Y también interesante la reflexión de Gorki en el sentido de que hay gente que se preocupa mucho por la seguridad en la Red y poco o nada a la hora de proteger su seguridad física.

Casi todo el mundo tiene en su casa una cerradura o dos y una puerta blindada, una alarma, etc. Pero en sus ordenadores no todos tienen siquiera un simple Firewall. Y los routers algunos los tienes totalmente desprotegidos o con WEP, que tampoco es muy seguro…

Mi opinión es que no hay que obsesionarse pero a veces es mejor usar una Red abierta o pública antes que la de tu propio hogar pues en tu casa también puedes tener un intruso, o que tu conexión pase por algún sitio que desconoces o sea filtrada por alguien por la razón que fuere.

A mi me ocurrió que notaba a veces mi conexión demasiado lenta, pero no era eso pues podía comprobar que tenía los megas que había contratado. Pero ocurría que al pulsar un enlace en el navegador este a veces no respondía de inmediato sino solo pasados unos segundos, como si pasase por un filtro intermedio. Entonces me conecté con el mismo PC al router Wifi de un vecino que tiene la misma compañía e hice unas pruebas. Y fue increíble.

Pude comparar y documentar, trazando rutas desde mi ordenador (y también usando Visualroute) que la conexión no pasaba por ningún «servidor extraño» ni «proxy fantasma» ni en mi conexión ni en la de mi vecino sino por donde tenía que pasar. Pero, conectando mediante mi router, la respuesta ante la petición quedaba muchas veces (no siempre) como retenida unos largos instantes. En cambio, al usar el suyo todo fluía con la habitual normalidad.

Por otra parte, tampoco deberíamos olvidar que fomentar la idea de la inseguridad en las wifi públicas o compartidas interesa a los que venden conexiones 3G pues quieren que todo el mundo pague por conectarse a Internet desde el móvil y si hay muchos accesos wifi en todas partes y la gente se fía de ellos usará menos su acceso móvil.

En cuanto a usar BlackSheep para protegerse de FireSheep me gustaría saber si alguien lo utiliza y si le da buenos resultados.

Protégete de Firesheep con BlackSheep y, además, identifica al atacante

Gorki (#010): tu reflexión me parece interesante, pero no acabo de compartirla del todo.

Creo que llevas muchas razón en cuanto a que subestimamos por desconocimiento (igual que en la red) el número de vías por las cuales se puede comprometer nuestra seguridad física. Hasta ahí totalmente de acuerdo.

Pero me parece que aún así no se puede comparar la facilidad y, sobre todo, las posibilidades de ser «pillados» por el simple hecho de tener que estar físicamente ahí para acometer la agresión. Por fácil que sea «pinchar» un teléfono, abrir la puerta de un coche o abrir la puerta del vecino hay que estar físicamente ahí para hacerlo. Y eso supone ya por si solo una gran barrera por las expectativas de que te puedan pillar y que en tal caso las consecuencias de ello están muy claras porque el tema está perfectamente regulado. Por tanto, podríamos decir esto queda básicamente relegado a profesionales o a algún quinqui de poca monta.

Sin embargo, en la red esto no es así. Por una parte, para averiguar tu identidad, incluso después de haberte pillado, es un pollo. Firesheep es un buen ejemplo: si alguien adquiere tu identidad mediante esta aplicación no vas a poder averiguar fácilmente su identidad física. No soy un experto en el tema, pero me imagino que posiblemente requiera, como mínimo, los datos de tráfico del operador, el cual me imagino que sin orden judicial poco estará puesto a facilitarte.

Eso da lugar, en mi opinión, a que el abanico de amenazas virtuales sea muchísimo mayor porque las barreras para atacar son muchísimo menores. Quizás también haya que decir que, por lo general, pueden ser amenazas menos graves, pero en número creo que son muchísimas más por las razones mencionadas.

Entre los muchos ejemplos posibles se me ocurre, por ejemplo, que una empresa difícil se va a meter en berenjenales para espiarte datos de tus cartas tradicionales o conversaciones telefónicas, no le va a merecer la pena. Pero en el mundo virtual tiene un gran menú de opciones para espiarte todo tipo de datos sin esfuerzo y prácticamente sin posibilidades de ser identificada, y las posibles «aplicaciones» para los datos averiguados son muchas…

He bajado el Firesheep y lo he probado en mi casa. Es tremendo como de facil es y como de bien funciona. Los peligros son evidentes. No lo he probado en la wifi de nuestra empresa ya que el uso de sniffers (y esto es lo que es) esta prohibido. Es importante desvelar los peligros de las redes sociales para la identidad y privacidad. La mayoría de los usuarios todavía es inconsciente sobre las implicaciones que puede tener el uso no adecuado de las redes sociales o cualquier otra aplicación de web 2.0 sin tomar las medidas adecuadas…