Compañías en todo el mundo están notificando problemas a la hora de mantener su actividad debido a un problema en la actualización de una aplicación de seguridad, Crowdstrike, que ha generado problemas en el arranque de Windows.

La aplicación Crowdstrike Falcon es una aplicación de seguridad que bloquea ataques al sistema al tiempo que captura y graba toda la actividad. CrowdStrike es una empresa de ciberseguridad que fue especialmente crítica con Microsoft por la serie de ataques a los que la empresa ha tenido que enfrentarse recientemente, y que este año, en aparente respuesta, lanzó un producto diseñado para funcionar con la propia herramienta antivirus Defender de Microsoft, que ha sido instaladas por grandes compañías en todo el mundo.

El lema de la aplicación, especialmente crítico con Microsoft, rezaba «Cyber risk that starts with Microsoft… ends with CrowdStrike», o «los ciber riesgos que comienzan con Microsoft… terminan con Crowdstrike». Microsoft, en su momento, contestó a aquella agresiva campaña diciendo aquello de que «la seguridad es un deporte de equipo», y tuvo que ver cómo muchos de sus clientes, en un clima de intenso cuestionamiento de la seguridad de su plataforma, optaban por instalar las aplicaciones de Crowdstrike para, supuestamente, protegerse de cualquier posible discontinuidad en sus negocios.

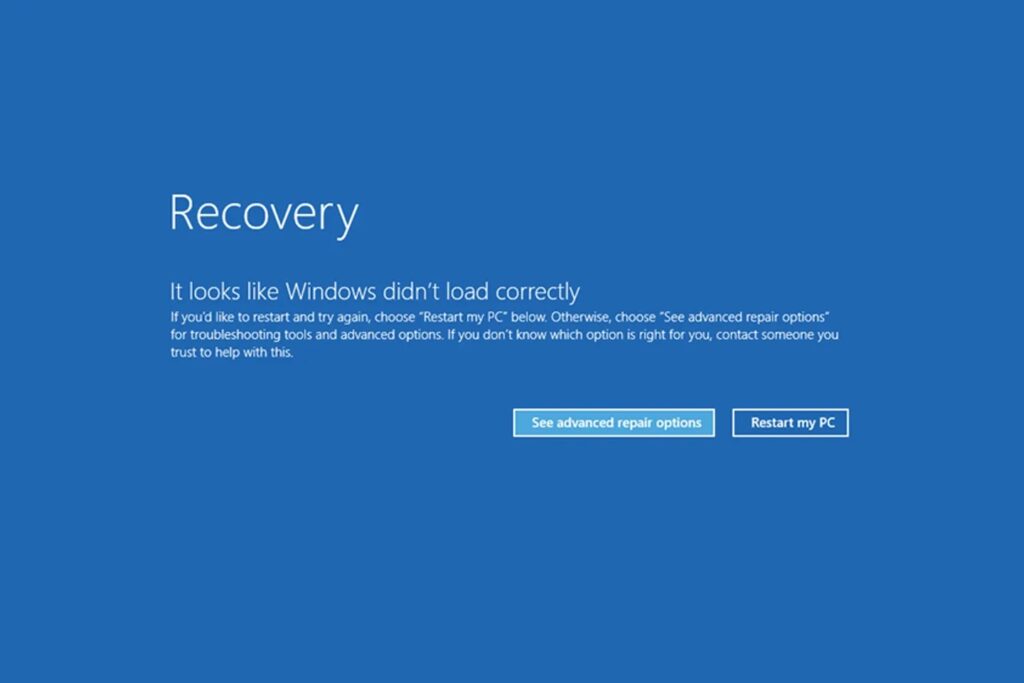

Pero todo indica que, en una vuelta salvaje del karma empresarial, la compañía cometió un error en su última actualización que ha provocado que las máquinas afectadas no sean capaces de arrancar Windows y, en su lugar, devuelvan la archiconocida BSOD, Blue (o Black, si estás en Windows 11) Screen Of Death, lo que convierte a Crowdstrike en la causante de un problema que ahora mismo afecta a empresas de todo tipo, desde gestores aeroportuarios hasta medios de comunicación, pasando por distribuidores de energía eléctrica, bancos, hospitales, etc. Ahora, el lema se reescribe: «las crisis de continuidad de negocio comienzan por culpa de Crowdstrike».

Aparentemente, la solución al problema publicada por el momento es arrancar cada una de las máquinas afectadas en modo seguro, acceder al directorio del sistema en el que se encuentra la aplicación de Crowdstrike (generalmente C:\Windows\System32\drivers\Crowdstrike ), localizar los ficheros cuyo nombre coincida con «C-00000291*.sys», eliminarlos y volver a arrancar normalmente. Esto deshabilita la actualización, y aunque podría llegar a causar problemas de seguridad más adelante, permite al menos volver a arrancar la máquina afectada y mantener la actividad. Pero en un contexto de grandes compañías con departamentos de tecnología completamente colapsados, llevar a cabo esa simple operación puede convertirse en un problema importante que prolongue el problema un cierto tiempo.

Para los administradores de sistemas en todo el mundo, un auténtico «happy Friday!» Un enorme problema de continuidad de negocio que puede afectar a muchísimas operaciones, y que se debe no a un problema de seguridad, sino a los cada vez más complejos castillos de naipes que hay que montar, dependiendo de todo tipo de proveedores más o menos inspirados, para simplemente hacer que una máquina funcione sin problemas y sin recibir ataques. En esta ocasión, es un proveedor de una herramienta de seguridad que lanza una actualización automática que obviamente no estaba suficientemente probada, y peor aún, que lo hace después de haber criticado frontalmente a Microsoft y de utilizar descaradamente esas críticas como una potente herramienta de marketing. Lo que decíamos: karma is a bitch…

Hasta aquí lo que aparentemente sabemos por el momento. Ahora veremos cómo evoluciona el tema, cómo se esclarecen las responsabilidades, y cuánto se tarda en normalizar la situación.

This article is also available in English on my Medium page, «Crowdstrike, cybersecurity and technology’s big house of cards«

¿Es «normal» que una aplicación / agente / x pueda tumbar un sistema operativo?

¿Es un problema solo de Crowdstrike, o el que se pueda hacer eso demuestra un problema de seguridad de Microsoft?

A ver… si tú pones algo en el arranque que se tiene que cargar antes de nada, pero que impide que el proceso de arranque continúe, no me parece culpa de Microsoft, francamente…

Sí y no. El problema viene cuando Microsoft nunca se ha tomado la seguridad en serio.

Es por ello que empresas como Crowstrike han tenido que arreglar la INseguridad de Windows, aunque en este caso han metido la pata y como siempre lo pagan quien menos culpa tienen.

Si la seguridad de Windows fuera como en los sistemas UNIX -que tambien tienen sus vulnerabilidades, ojo- en el propio kernel del sistema, estas empresas no tendrían que arreglar tanto la inseguridad de los sistemas ya que de por sí, están protegidos.

Pero vamos… que hay que tenerlos muy cuadrados para poner un Windows en un cajero automático.

Antes usaban OS/2 Warp en Diebold.

Cierto como la vida misma. He visto el arreglo de un cajero y lo que tiene dentro es… Windows XP

En todo caso, Microsoft seria… responsable subsidiario…???

Si en tus sistemas, instalas una aplicacion de terceros, y esta lo manda todo a tomar viento, tu tienes tu parte de responsabilidad…

No soy experto, ni mucho menos, ni pretendo hablar a toro pasado. Pero lo que digo me parece de sentido común y de pura higiene.

Me cuesta mucho entender por qué un sistema operativo no tiene la responsabilidad de reaccionar de una manera más lógica y razonable ante fallos de terceros.

Me parece una debilidad y un punto de fallo evidente.

Si se pueden poner cosas en un proceso de arranque que si fallan impiden que el proceso de arranque continúe….. pues no se deberían poner cosas ahí, o al menos de esa forma.

Es como si en mi casa el arquitecto me pone una opción para modificar las columnas después de la construcción a mi gusto. Y si luego la casa se cae porque «las he puesto mal» es culpa mía. Pues no lo veo así.

Válgame Dioxs, yo defendiendo a Microsoft… no, eso no va a pasar.

Hay servidores de prueba, de desarrollo, y de producción, y por ese orden hay que ir implementando las sucesivas medidas, actualizaciones y futuribles. Y mas si hablamos de seguridad.

Las actualizaciones automáticas, es algo que quien mas o quien menos, ha tenido que tragar en alguna ocasión con sus consecuencias, sean de programas o del propio SO, y de ahí, que lo recomendable es “esperar”, a que una de ellas esté asentada y probada, antes de implementarlas. No en todas es tan fácil como entrar en modo a prueba de fallos y revertirla. Algunas te llevan a un forzoso formateo e instalación limpia. Igual lo habréis notado, estoy hablando de entorno de escritorio. El PC de casa de toda la vida. Ahora, imaginad lo mismo, en entorno empresarial.

Por otro lado, eso de “todo a la nube, que es muy chupi guais”, que tantos años se ha cacareado en todas partes, tiene su contrapartida, cuando ocurren cosas así. Pocas, cierto, pero… con que consecuencias…!!!

Los EDR/XDR como es CrowdStrike, y casi todos los antivirus modernos tienen que incluirse de alguna manera en el nucleo de Windows, y para eso suelen utilizar un driver en modo kernel. Lo que ha pasado es que el archivo del driver que han mandado en la actualización por lo que sea ha llegado corrupto a los equipos y en esta situación el Windows no arranca.

Esto es lo que se sabe, aparte, justo la semana pasada había quejas de varios expertos contra CrowdStrike por inyectar su código en otros aplicaciones (otro método que usan habitualmente los antivirus) de una forma incorrecta no documentada que provocaba constantes cuelgues.

Y este año ha habido bastantes comentarios en este sentido, parece que la prioridad de Crowdstrike es detener las intrusiones caiga quién caiga…

¿Qué sucede cuando no has probado tu parche en un entorno de prueba?

¿Qué sucede cuando aplicas un parche en remoto a todo tus clientes en manada?

Y para colmo de la incompetencia dicen que se soluciona el problema

* Entrando en «modo de fallos»

* Accedes como «admin» a un fichero y lo borras

* Reboot

Sres Crowdstrike son ustedes una panda de sinvergüenzas,

¿Quien va a entrar como admin?

El IT de las empresas se dimensiona para estar en remoto

Los propios empleados no son admin, por un tema lógico de seguridad

¿Y su solución es esa? Vayanse a la m…

Me gusta el 003, prácticamente me evita comentar, y además poniéndome borde.

Porque si hay algún sitio donde la silicona sobra más que en las tetas y en los glúteos es en la mente de mediocres homo sapiens que, por estar en un sitio llamado Silicon Valley (o cualquier parecido en una macrourbe china popular), se creen ya los más inteligentes del planeta… bueno, algunos, de la Galaxia (incluida la de Disney).

La tecnología permite aceleraciones, atajos… pero nunca permite una dosis alta de incompetencia (por el motivo que sea)… ya que las cadenas de fallos, pueden ser fatales, como las de aciertos generar enormes burbujas. En ambos casos PELIGRO habemus. Lo que exige tener preparado siempre un plan B.

Exacto: que tu negocio nunca dependa de un sólo proveedor de sistema operativo.

Eso es lo que pasa cuando basas todo tu negocio en un sólo proveedor de sistemas operativos.

Microsoft desde sus inicios nunca se ha tomado la seguridad en serio, han tenido que venir empresas terceras a intentar que Windows sea lo más seguro posible… en vez de confiar en otros sistemas basados en UNIX donde la seguridad está en el propio núcleo del sistema operativo… van a lo cómodo, a no molestarse en mirar otras mejores alternativas, en depender hasta la médula de una empresa Americana que no hace otra cosa que espiarte.

Han alimentado un monstruo y ahora todos lo sufrimos.

Crodstrike también se utiliza en muchos servidores linux, o bien esta actualización no aplicaba a linux, o el archivo de linux si ha llegado correctamente, pero podía haber pasado lo mismo que con windows perfectamente. Windows y Linux utilizan el mismo tipo de kernel monolítico, y por tanto necesitan drivers en modo kernel para las funciones más básicas.

Creo que esta crítica se puede aplicar también a aquellas empresas que desplazan todo su negocio a la nube sin preparar algún tipo de respaldo.

En el momento en que haya algún tipo de problema en la nube el negocio de esas empresas dejará de funcionar.

Si hay mala suerte hasta podrían perder los datos de sus clientes.

Da igual cuando lo leas…. XDDD

Parece que el problema ocurre al arrancar las maquinas con Windows, Ese debe ser problema de las grandes corporaciones para hacer copias de seguridad o cosas parecidas. La gran mayoría de los usuarios particulares, simplemente dejamos el sistema suspendido por la noche y lo «despertamos» nuevamente al dia siguiente. Creo que habré arrancado Windows por última vez hace meses.

El problema de Windows estriba en que cada vez más es un sistema operativo orientado no a los usuarios, a la seguridad o a la eficiencia, sino a mostrar anuncios, obtener datos de los usuarios y en definitiva que los usuarios no salgan del ecosistema de Microsoft.

La seguridad está en segundo plano. Si Windows dependiese directamente de los ingenieros de Microsoft sería un muy buen sistema operativo y no una chapuza vendehumos.

Si un arquitecto se equivoca, tiene un seguro de responsabilidad civil que cubre…

Aquí quien va a pagar?

Crowdstrike esta diseñado para prevenir cosas como el Ransomware, así que se ejecuta en el kernel. El kernel es como las mujeres que hablan en plural., una forma de tomar el control de algo que no está en la misma sintonia.

Windows utiliza el kernel space para gestionar el arranque de los controladores.

(se soluciona con una mejor comunicación del nucleo)

–

Más aclaración, si me deja el corrector del móvil.

Toda la responsabilidad recae sobre Crowdstrike, porque utilizaron los privilegios de kernel para hacer una actualización de software automatizada de un agente, que trabaja en un espacio crítico. En viernes, además.

Crowdstrike Falcon tiene un servicio llamado «Real Time Response» , un sensor que envía información a la nube de la compañía para analizar en tiempo real las amenazas mediante ML, por lo que probablemente, es uno de los servicios ejecutados en kernel más invasivos que existen.

Esto debería hacer pensar sobre las OTAS de los automóviles, como los Tesla. A vehículo parado y dos reinicios.

Microsoft tiene el mérito de seguir permitiendo que se ejecuten aplicaciones en un espacio reservado al sistema, el Ring 0, en instancias cloud que deberían tener la consideración de sistemas críticos, los servicios de Azure, en vez de utilizar un sistema como el de Mac OS, que al ser BSD no lo permite.

En Linux hubiese pasado lo mismo.

El daño causado es monumental, similar al gusano de Morris.

Timelapse of American Airlines

–

Everything is a Loop, by Taylor Swift.

La verdad es que todo éste lío suena muy raro. De entrada no es habitual que las máquinas se apaguen en las grandes corporaciones, y no tan grandes, ya que lo normal es que estén encendidas las 24 horas.

Además Windows no se utiliza más que en entornos de usuario final. El «nucleo» suele estar montado bajo UNIX.

Todo huele a serpiente de verano.

Se lo merecen los que no usan servidores Linux

Hombre tampoco deseo ese mal. Pero si a alguna empresa se le enciende la luz, se dará cuenta que hay vida (y muy saludable) después de Windows. Alternativas las hay, lo que no hay es ganas (más vale malo conocido).

Hay excelentes alternativas en Linux como son Red Hat, SuSE o Ubuntu, con soporte empresarial con la que no necesitarás tener un antivirus en tu sistema.

Ahora: si te gusta que los de Redmond pisoteen tu privacidad y la de tu empresa… adelante y disfruta de lo comprado.

Expecto Patronum…

PETRIFICUS TOTALUS CROWDSTRIKE

Lucro cesante, manifiéstate !!!

Disculpad pero como administrador de sistemas UNIX con muchos años de soporte a mis espaldas, discrepo en que esto con un sistema Unix no pasa. Muchos de los que estáis comentando no sé si habéis actualizado algún servicio de clustering en sistemas de misión crítica. Os puedo asegurar que los Kernel Panic existen y ocurren……

No es un tema de Windows vs Linux / UNIX . Es un tema de cómo asegurar que cuando se actualiza una aplicación se prueba correctamente y se despliega en modo canary a algunos usuarios para asegurar el funcionamiento antes de hacer un update masivo.

Menos mal… :P

Se llama hacer rodar cabezas, y muchas…

ps.- 20 años de SCO Unix System V a la espalda…. pero nada… aqui pensando la gente en que cualquiera modifica el Kernel…

Como administrador de sistemas Linux te digo que eso pasa muchísimo menos, y si usas instantáneas de sistema con BTRFS en caso de un Kernel Panic, simplemente arrancas en el último snapshot y a seguir trabajando (en caso de servidores bare metal) en entornos virtualizados es encima más sencillo.

Los escasos servidores que tenemos que tener en Windows siempre nos han dado más dolores de cabeza.

Y ya no es Windows vs Linux, es Espionaje, inseguridad versus privacidad, seguridad.

Venga, ya pasó, ale, ya has soltado siete veces en cada comentario tu speech pro Linux,

Ya no sé quienes son más cansinos, los veganos, los de las bicicletas, los criptobros o los linuxeros…

Venga, no te apures, que este ya sí que es el año de Linux en el escritorio.

Irónicamente, quien ha acabando llevando «Linux al escritorio» de una manera práctica y efectiva ha sido Microsoft, con esa maravilla llamada WSL. Yo lo uso para poder ejecutar Linux (necesario para mi trabajo) sin tener que salir de Windows, y estoy encantado de la vida.

WSL es una porquería.

Y respecto al ranking de cansinos, has dejado fuera a dos poderosos contendientes: los fanboys de Apple y los de Tesla.

Perdón, comentario sesgado el tuyo:

¿Con qué frecuencia en cada caso? ¿Es cierto o no es cierto que en UNIX puedes destripar el sistema, dejando solo el kernel y lo mínimo necesario para tu aplicación, evitando así innunmerables fuentes de problemas?

Y yo, con lo feliz que vivo desde que hace años bloquee todas las actualizaciones de todos mis equipos (Windows el primero) y luego todo Android, a excepción del puto whatsapp que si no lo actualizas (yo manualmente, of course), no te deja usarlo… Feliz, feliz, como una lombriz.

Obviamente, lo de Microsoft no tiene nombre y es para quemarles todo el edificio. Pero aprovecho este incidente, que aparentemente no tiene relación directa con esos mamarrachos, para decirlo…

Saludos.

Perdonadme, pero una empresa con más de ocho mil empleados y una facturación superior a dos mil millones de dólares en 2023 no debería lanzar una actualización sin haberla testeado adecuadamente en sus servidores. No me cabe en la cabeza que no hayan realizado estas pruebas. No soy administrador de sistemas, pero esto parece lógica básica.

Se supone que tienen suficientes recursos y experiencia. ¿Cómo pueden cometer un error de este nivel? Deberían comprobar la actualización en algunos de sus servidores. Podrían tener cien servidores con configuraciones diferentes, lanzar la actualización en todos ellos y, si alguno falla, detener la implementación hasta resolver el problema. Esto es algo que uno esperaría que hicieran.

Por cierto, tengo Apple y ni siquiera me he enterado de esta situación. Llevo veinticinco años trabajando frente a un ordenador, la mitad del tiempo con Windows y la otra mitad con Apple. Solo desde el punto de vista del usuario, nunca volvería a Windows por el tiempo que he perdido con los tiempos de carga. No entro en temas de seguridad, pero con Apple, abres, empiezas a trabajar y listo.

Lo que quiero dejar claro es que esto es un error enorme por parte de CrowdStrike. No entiendo cómo pueden publicar una actualización sin haberla probado adecuadamente. Con más de ocho mil empleados y una facturación de más de dos mil millones, deberían hacerlo mejor.

Como maquero que soy tampoco me he enterado de nada. Ser un tontito malgastador tiene esas cosas.

Mi hermano el Linuxero tampoco se ha enterado de nada. Ser un friki tiene esas cosas.

Pero estoy deseando llegar el lunes al trabajo a ver qué ha pasado. Gracias a dios allí se trabaja con máquinas virtuales y buen plan de copia de seguridad, así que es muy probable que lleguemos y no haya pasado nada grave. Probablemente recuperar la copia de seguridad del día anterior y listo. Y sólo se hayan peleado con los dos o tres equipos servidores. Y no con los trescientos equipos cliente.

A ver, ¿cuánto estamos tardando en ajusticiar (visualicemos gente con tridentes y antorchas por la calle) a esas personas que decidieron que en un AEROPUERTO! en un BANCO!!!, en un HOSPITAL!!!!!!!!!!, se podía poner un windows para cosas serias?

El otro día vi un cajero, donde se estaba haciendo «mantenimiento» (un tío que toca cuatro cosas y mete fajos de billetes) por Asia, y salía el escritorio de Windows. Obviamente después del «mantenimiento» ya no me atreví ni a meter mi tarjeta ahí dentro y me quedé con la sensación de «vamos a morir todos de la forma más ridícula e irrisoria». En fin, unos días después pasó todo esto de güindourls.