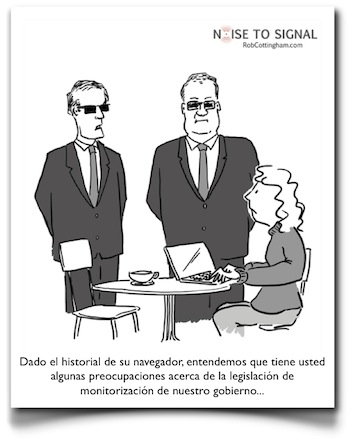

La viñeta de hoy de Rob Cottingham en su Noise to Signal al hilo del descerebrado político canadiense que dijo eso de «si no estáis a favor de la monitorización gubernamental, estáis a favor de la pornografía infantil» me lleva a tratar el muy preocupante tema de la interacción entre los gobiernos y la red, y las diferentes etapas en el control que estos pretenden ejercer. Esta entrada está inspirada, en parte, por el libro que estoy leyendo ahora mismo, «Access controlled: the shaping of power, rights and rule in cyberspace«, sumamente recomendable.

La viñeta de hoy de Rob Cottingham en su Noise to Signal al hilo del descerebrado político canadiense que dijo eso de «si no estáis a favor de la monitorización gubernamental, estáis a favor de la pornografía infantil» me lleva a tratar el muy preocupante tema de la interacción entre los gobiernos y la red, y las diferentes etapas en el control que estos pretenden ejercer. Esta entrada está inspirada, en parte, por el libro que estoy leyendo ahora mismo, «Access controlled: the shaping of power, rights and rule in cyberspace«, sumamente recomendable.

Utilizando como arma el miedo al terrorismo, a la pornografía infantil y a las infracciones a la p ropiedad intelectual, los gobiernos están progresivamente tomando un papel más activo en la red, hasta el punto de que todo indica que la próxima generación de usuarios verá la libertad que un día tuvimos como un período excepcional de la historia.

Cuando hablamos de control gubernamental sobre la red, tendemos a considerar como paradigma el caso de China. La censura «a la china», sin embargo, representa únicamente el primer estadio, el más primario, de dicho control. Se ejerce mediante un cortafuegos controlado por una lista de direcciones IP, servidores, palabras clave y dominios que son introducidos en puntos estratégicos, típicamente en nodos de comunicaciones internacionales de entrada al país o en los proveedores de acceso, y que deniegan las peticiones de información de los ciudadanos que viven en una jurisdicción determinada.

¿Problemas? En primer lugar, se trata de un método obvio y patente, y que pone a los gobiernos en una lista negra de aparentes regímenes autocráticos o «enemigos de la libertad» (relativamente, porque en realidad muchos políticos occidentales y de democracias teóricamente consolidadas estarían encantados de poder hacer algo así). En segundo, resulta relativamente fácil de traspasar mediante métodos ampliamente disponibles (Tor, Psiphon, etc.), de manera que, en realidad, su poder se basa en un mecanismo social: es más el miedo a que sepas que te pueden estar controlando que la posibilidad real de que te controlen, el llamado «efecto panóptico«. Y en tercer lugar, su aplicación genera un entorno con costes económicos y sociales por desincentivos al comercio y al turismo.

El segundo estadio de la censura en internet consiste en el desarrollo de un entorno legal y normativo que permite al Estado, bien por sí mismo o mediante el recurso a terceras partes privadas, denegar el acceso a determinados recursos cuando lo estime oportuno, minimizando además la posibilidad de ser considerado responsable. Este segundo estadio se compone de una parte abierta y una oculta: en la parte abierta, se establecen mecanismos de protección que van mucho más allá de los existentes fuera de la red y que suelen referirse a cuestiones como el libelo, la difamación, la alarma social, el peligro para los jóvenes, el daño a los derechos de autor o el peligro para la estabilidad del estado, mecanismos que pueden ser ejercitados en cualquier momento mediante criterios variables. En la parte oculta, hablamos de gobiernos que establecen mecanismos, bien desde el propio gobierno o mediante el recurso a redes de delincuencia, para poder evitar el acceso a un recurso determinado en períodos clave mediante ataques de diversos tipos, desde tirar el sitio aprovechando una vulnerabilidad hasta el DDoS. Ejemplos de este tipo de actividades son sucesos como los acaecidos en Kirguistán en 2005 (que dieron lugar a la llamada «revolución de los tulipanes«), en Bielorrusia contra sitios favorables a la oposición en los períodos preelectorales de 2006 y 2008, en Estonia en 2007, o en la crisis entre Rusia y Georgia en 2008. Típicamente, se convierten en episodios de difícil seguimiento, achacables a problemas técnicos puntuales que «casualmente» suceden en momentos estratégicos, o a la labor de «hackers patrióticos».

La tercera generación de controles gubernamentales o tercer estadio de la censura tiene lugar mediante una aproximación mucho más sofisticada: en lugar de evitar el acceso a determinados recursos, se compite con ellos o se intoxica mediante contrainformación con el fin de desmoralizar y desacreditar a oponentes y a sus seguidores tanto dentro como fuera de la nación. Este tipo de controles utilizan redes de monitorización y herramientas de data-mining sofisticadas para identificar los nodos, y construyen estructuras laxamente dependientes del gobierno, a modo de las «brigadas internet» en Irán o las conocidas como «partido de los 50 centavos» en China (así llamado en función de lo que se cree que se les paga por cada entrada) que llevan a cabo agresivos ataques coordinados en forma de oleadas de comentarios favorables al gobierno, como pudimos ver en las elecciones del año 2009 en Irán o en los juegos olímpicos del 2008 celebrados en Beijing.

Estamos viendo cómo cuestiones que habríamos considerado completamente inaceptables y fuera de toda discusión hace no demasiados años, empiezan a aparecer dentro de la agenda ya no de países sometidos a regímenes totalitarios, sino en democracias teóricamente consolidadas como Canadá, Australia, Estados Unidos, Francia o, con la entrada en vigor de la ley Sinde-Wert, en España: legitimar la monitorización, el control y la vigilancia de la red por parte del gobierno mediante excusas como la seguridad, la pornografía infantil o la defensa de los derechos de autor supone procedimientos que tienen poco que ver con sus teóricos fines – ni los terroristas, ni los pederastas ni los que descargan obras sometidas a derechos de autor son detenidos por estos procedimientos – y sí mucho que ver con el desarrollo de un sistema de censura y control que sea progresivamente aceptado por los ciudadanos. Cosas a las que, decididamente, nos tenemos que oponer con toda la fuerza disponible. Cuando oigas hablar de propuestas de leyes de ese tipo, no evoques únicamente a «sospechosos habituales» como China, Irán o Corea del Norte… los enemigos están mucho, mucho más cerca.

Es fácil ver ejemplos de la tercera etapa de control en este mismo blog. El último, intentado obligar a que Enrique se posicionase en un tema con gran controversia pero totalmente ajeno a las temáticas tratadas aquí.

@David: ¿¡¡»totalmente ajeno a las temáticas tratadas aquí»?¡¡

¿¡El control y la censura de internet, te partece un tema ajeno a lo que se trata habitualmente en este blog?! Si la respuesta es afirmativa léete las entradas anteriores.

Respecto al tema a tratar y como se puede apreciar en el comentario de David, no se precisa de un «Partido de los 50 céntimos» en España, bastan con los Trolls y los contestatarios listillos que disfrutan llevando la contraria para buscar camorra virtual.

Un saludo.

Lo realmente lamentable es que los gobiernos vean en Internet unicamente una herramienta de control y censura, no un mundo de posibilidades para los ciudadanos.

Va a pasar como con las armas que es donde mas tecnologia se emplea, incluso mas que en la medicina, Internet para el poder será la gran herramienta para montar un Gran Hermano mundial para controlarnos a todos.

Cada dia da mas asco el poder corrupto de los cerdos de los politicos.

Ricardo:

Me parece que no has entendido el comentario de David.

Redondos, tanto imagen como texto. Pero me quedo con unas palabras marabillosamente representativas de tanta metademocracia: «entendemos que tiene usted algunas preocupaciones acerca de…», con la corbata, las gafas y la sonrisa bien puestas…offoficinapolicial queda de PM.

2 Ricardo. No me refería a este post con lo de temáticas ajenas a este blog. Me refería a comentarios al post de «Justicia Suprema» donde un tal Garzón pretendía que Enrique se posicionase sobre la sanción impuesta al juez Garzón. Evidentemente el contenido de este post sobre los intentos de control sobre la red, me parece de lo más oportunos y espero que Enrique los siga haciendo por mucho tiempo.

Y ya hay que añadir un cuarto modelo que es el que pusieron a prueba hace unos meses en la invasión de Libia los servicios de inteligencia de la OTAN, Israel y las dictaduras de la Liga Árabe:

la suplantación directa de la realidad.

Las imágenes, vídeos (el famoso ataque a la población por parte del ejército libio que nunca existió) reportajes de contrainformación, entrevistas, doblajes falsos de ejecuciones, noticias de las supuestas victorias de los mercenarios que iban difundiendo en la red y los medios libios (al controlar satélites y servidores) y a nivel mundial eran falsas, recreaciones de plazas con actores grabadas en Qatar incluidas para hacer creer una realidad inexistente.

El golpe de Estado que la Mafia Financiero/militar Internacional lleva perpetrando calculadamente incluye en el proceso el vaciado completo de las soberanías mediante suplantación de poder público democrático efectivo (gobiernos títere, gobiernos de salvación formado por tecnócratas afectos no elegidos por las urnas, sistemas bipartidistas alternantes con profesionales de corporaciones políticas afectos garantizados por un entramado legal (leyes electorales a medida incluidas), vaciado de capacidad de decisión propia (compra/control de recursos naturales, grandes empresas, medios de comunicación del país), la imposición de decisiones desde el extranjero (incluidas las militares) mediante el chantaje tras su esclavización por endeudamiento y, como elemento imprescidible, el control total de las comunicaciones.

La privacidad es así el terreno donde se juega ahora mismo un partido ABSOLUTAMENTE DECISIVO. Ahí de nuevo Enrique estás al frente. Mil gracias.

Pero como van a controlar los gobiernos internet si son paletos en esta cuestion y ni sabe que existia internet ? que cambio mas grande … puf que lio … controlar internet es exactamente lo mismo controlar y limpiar las pintadas en las paredes de las ciudades, al final lo mismo de siempre, un paston que sale del ciudadano y venga mas, mas que otra cosa …

Gracias! My apologies for not being able to reply in Spanish, or to read the post and comments well enough to truly understand them.

I’m delighted you liked the cartoon – and that it helped to illustrate a post that sheds light on such important questions. I’ll be sure to have a look at Access Controlled; you may also be interested in Rebecca MacKinnon’s Consent of the Networked, which looks at both state and corporate efforts to constrain and direct the future of online conversation.

And thank you, Xaquín, for the kind words about the cartoon!

Esas brigadas de los 50 centavos, ya las hemos padecido en este blog alguna vez, ¿qué nombre se les daba a los chicos que trabajaban para el PSOE en eso?.

El objetivo final de cualquier gobierno es afianzarse permanentemente al poder y nunca soltarlo, legislar en contra del pueblo para evitar que se rebele, internet se mostró como un medio de protesta y los políticos ven amenzados nuevamente sus privilegios; lo más triste que esto no se va resolver con manifestaciones o sentadas con florecillas hippies en la mano, sino de forma violenta

¿Acaso necesitamos al enmascarado de V de Venganza para movilizarse? ¿Que espera el 99% para quemar parlamentos y bancos con el Che Guevara como emblema?

#009: Hi Rob! Thank you for dropping by and for your great cartoon! BTW, I did read Rebecca MacKinnon’s Consent of the Networked and found it a fundamental book to understand what’s going on. The book has been translated into Spanish and will be released next June, I wrote a (not-so-brief) review here.

Again, thanks for your cartoons! They are great to understand what’s really going on and to create awareness with a sense of humor! Keep up the good work!!

Excelente viñeta de Rob (por cierto, el título del blog es «Noise to Signal» no al revés, bonito juego de palabras). Siguiéndolo desde hoy, gracias!

Enrique, qué piensas del software de «Persona Management» que está evaluando el gobierno de Estados Unidos (según Daily Kos basado en correos de HB Gary Federal y otros)? Creo que entra en la tercera etapa, estaba esperando un post tuyo al respecto.

De construirse, el software permitiría controlar varias «personas» ficticas desde una única estación de trabajo, cada «persona» con su perfil completo en varias redes sociales, Twitter, Facebook, G+, etc. Imagínalo, todos ellos alabando al Gobierno, agradeciendo por la seguridad provista, descalificando a los tontos libertarios que no saben qué es bueno para ellos, todo digitado por un único empleado. Como un 50cents soldier pero con esteroides, multiplicado por 10, por 50 o lo que sea.

De las especificaciones solicitadas: «Software will allow 10 personas per user, replete with background , history, supporting details, and cyber presences that are technically, culturally and geographacilly consistent. Individual applications will enable an operator to exercise a number of different online persons from the same workstation and without fear of being discovered by sophisticated adversaries.»

De miedo realmente.

#011 Mesosoma

¿Que espera el 99% para quemar parlamentos y bancos con el Che Guevara como emblema?

A que bajo la dictadura castrista los ciudadanos sean más libres que en España. Que puedan por ejemplo, entrar y salir libremente del país, que sea posible tener medios privados de comunicación social, que sea posible manifestarse pacíficamente en contra de las leyes del Gobierno, que sea posible tener acceso a Internet sin ser del régimen, que tus hijos puedan acceder a la universidad sin ser militante del partido en el gobierno, a que la policía no te secuestre y nadie sepa donde te a han llevado y otras tonterías semejantes.

Lo preocupante es: ¿nos merecemos que nos censuren?

Si somos relativos y la felicidad nos la da el presumir… ¿Para que queremos una economía boyante? ¿Para que queremos libertad?

Enrique habría sido mejor terminar el articulo con un «los enemigos no se encuentran en tierras muy lejanas» parafraseando al «Mr. Mostachillo»

Con el tiempo he aprendido una verdad tremenda: según traten a los profesores en un país así trata ese país a sus ciudadanos y trabajadores.

Así que si alguien está pensando en volar de España (porque, simplemente, nos está echando) le aconsejo lo dicho.

Suerte!

Parecía que el gobierno anterior era tonto de remate, pero mira como son sus sucesores. El Tsunami ultra avanza sin descanso ¿cuanto le hemos preparado el terreno?

No podemos olvidar cuales son las fuentes de este invento endiablado, por lo potente. Alguna agencia de inteligencia o policial,o militar, no se. Con esas raices la criatura nos ha salido tendenciosa, pero es una red, y puede enredar. Así que confiemos en la inteligencia humana aplicada a la tecnología para zafarnos de tanto intruso, aunque debe ser dificil, ya que torres mas altas han caido.